-

[2019picoCTF] droids2System/CTF 2019. 10. 12. 23:04

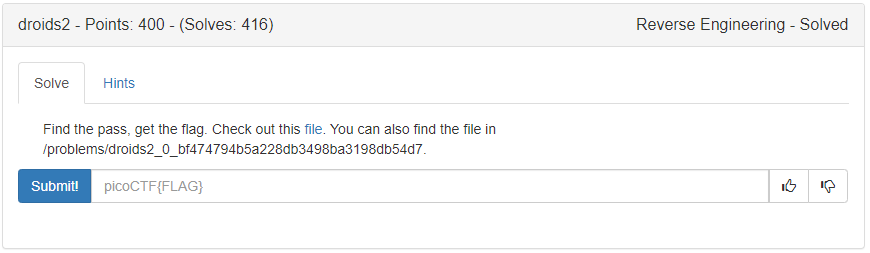

picoCTF - droids2 picoCTF의 droids 시리즈 중 3번째 문제다.

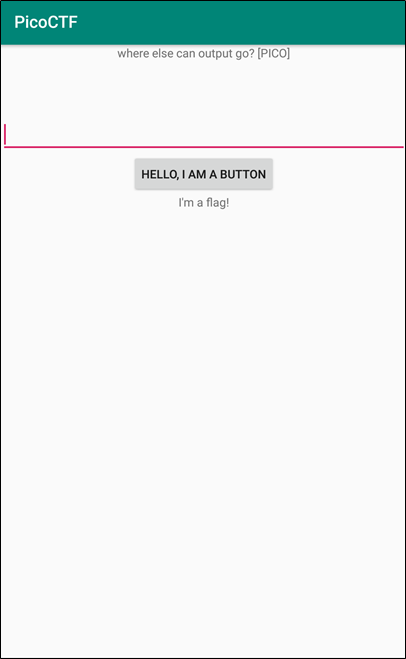

어플 화면 구성은 다음과 같다.

droids2 실행모습 전 문제들과 똑같이 사용자의 입력을 받고 내부에서 처리하며, 처리된 결과를 출력해주는 어플이다.

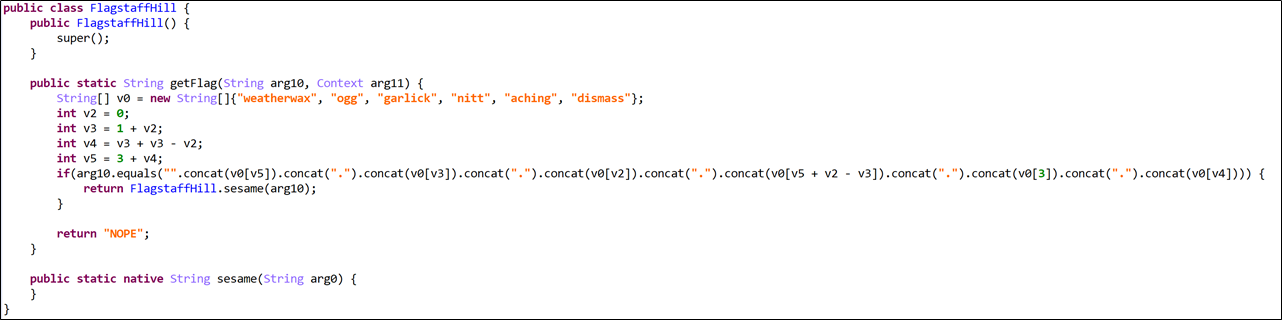

droids2 - FlagstaffHill.getFlag( ) 조금 귀찮은 문제다..

String[] v0 = {"weatherwax", "ogg", "garlick", "nitt", "aching", "dismass"}

위와 같은 Array변수에서 concat( )으로 각 인덱스를 이어붙인 문자열과 입력값이 같으면 Flag값을 출력해주는 로직이다.

소스대로 문자열들을 이어붙이면 "dismass.ogg.weatherwax.aching.nitt.garlick" 해당 문자열이 완성된다.

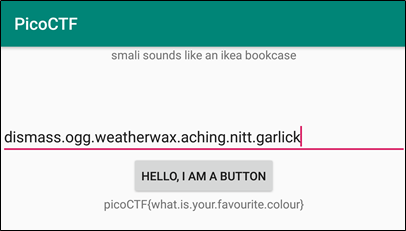

droids2 - Flag adb shell input text "dismass.ogg.weatherwax.aching.nitt.garlick"

위 명령어로 편리하게 긴 문자열을 입력할 수 있다.

"dismass.ogg.weatherwax.aching.nitt.garlick"을 제대로 입력했다면 아래에 Flag값이 출력되는 것을 확인할 수 있다.

'System > CTF' 카테고리의 다른 글

[2019picoCTF] droids4 (0) 2019.10.13 [2019picoCTF] droids3 (0) 2019.10.12 [2019picoCTF] droids1 (0) 2019.10.12 [2019picoCTF] droids0 (0) 2019.10.12 [64bit] FSB Exploit Generator (0) 2019.07.10 댓글